Die Entwicklung der Geheimschriften

| Wachstafeln schmuggeln | Glatze tätowieren | Nachrichten verschlucken | Unsichtbare Tinte | Nachteile der Steganographie |

| Mikrofilme und FBI | Gartenzaun | Skytale | zurück |

Die ersten Beschreibungen von Geheimschriften finden sich schon bei Herodot, dem »Vater der Geschichtsschreibung«, wie ihn der römische Philosoph und Staatsmann Cicero nennt. Der Autor der Historien war Chronist der Kriege zwischen Griechenland und Persien im 5. Jahrhundert v. Chr., die er als Auseinandersetzung zwischen Freiheit und Sklaverei verstand. Herodot zufolge rettete die Kunst der Geheimschrift Griechenland vor der Eroberung durch Xerxes, den König der Könige und despotischen Führer der Perser.

Der weit zurückreichende Zwist zwischen Griechenland und Persien erreichte seinen Höhepunkt, als Xerxes begann, bei Persepolis eine neue Stadt zu bauen, die künftige Hauptstadt seines Königreichs. Aus dem ganzen Reich und den angrenzenden Staaten trafen Abgaben und Geschenke ein, nur Athen und Sparta hielten sich auffällig zurück. Entschlossen, diese Überheblichkeit zu rächen, verkündete Xerxes.- »Wir werden den Himmel des Zeus zur Grenze des Perserreichs machen; denn dann soll die Sonne kein Land, das an unseres grenzt, mehr bescheinen.« Während der nächsten fünf Jahre stellte er die größte Streitmacht der Geschichte zusammen, und 480 v.Chr. schließlich war er zu einem Überraschungsangriff bereit.

Einem Griechen jedoch, der aus seiner Heimat verstoßen worden war und der in der persischen Stadt Susa lebte, war die Aufrüstung der Perser nicht entgangen. Demaratos lebte zwar im Exil, doch tief in seinem Herzen fühlte er sich Griechenland noch immer verbunden. So beschloß er, den Spartanern eine Nachricht zu schicken und sie vor Xerxes' Invasion zu warnen. Die Frage war nur, wie er diese Botschaft übermitteln sollte, ohne daß sie in die Hände der persischen Wachen gelangen würde. Herodot schreibt:

Da er das auf andere Weise nicht konnte - er mußte fürchten, dabei ertappt zu werden -, half er sich durch eine List. Er nahm nämlich eine zusammengefaltete kleine Schreibtafel, schabte das Wachs ab und schrieb auf das Holz der Tafel, was der König vorhatte. Darauf goß er wieder Wachs über die Schrift, damit die Wachen an den Straßen die leere Tafel unbedenklich durchließen. Sie kam auch an, doch man wußte nicht, was man damit anfangen sollte, bis, wie man sagt, Kleomenes' Tochter Gorgo, die Gemahlin des Leonidas, dahinterkam und riet, das Wachs abzukratzen, damit man dann die Schrift auf dem Holz fände. Das tat man, und nachdem man die Nachricht gefunden und gelesen hatte, schickte man diese auch den anderen Griechen.

Aufgrund dieser Warnung begannen die bis dahin wehrlosen Griechen, sich zu bewaffnen. So wurden etwa die Erträge der athenischen Silberbergwerke nicht unter den Bürgern verteilt, sondern verwendet, um eine Flotte von 200 Kriegsschiffen zu bauen.

Xerxes hatte den entscheidenden Vorteil des Überraschungsangriffs verloren, und als die persische Flotte am 23. September 480 v. Chr. auf die Bucht von Salamis bei Athen zulief, spornten die Griechen die persischen Schiffe auch noch an, in die Bucht einzufahren. Die Griechen wußten, daß ihre Schiffe, kleiner und der Zahl nach unterlegen, auf offener See zerstört worden wären, doch im Schutz der Bucht konnten sie die Perser möglicherweise ausstechen. Als nun noch der Wind drehte, sahen sich die Perser plötzlich in die Bucht getrieben, und jetzt mußten sie sich auf einen Kampf nach den Spielregeln der Griechen einlassen. Das Schiff der persischen Prinzessin Artemisia, von drei Seiten eingeschlossen, wollte zurück auf die offene See, doch es rammte dabei nur eines der eigenen Schiffe. Daraufhin brach Panik aus, noch mehr persische Schiffe stießen zusammen, und die Griechen starteten einen erbitterten Angriff. Binnen eines Tages wurde die gewaltige Streitmacht der Perser auf demütigende Weise geschlagen. (nach oben)

Demaratos' Verfahren der geheimen Nachrichtenübermittlung bestand einfach darin, die Botschaft zu verbergen. Bei Herodot findet sich auch eine andere Episode, bei der das Verbergen der Nachricht ebenfalls genügte, um ihre sichere Übermittlung zu gewährleisten. Er schildert die Geschichte des Histiaeus, der Aristagoras von Milet zum Aufstand gegen den persischen König anstacheln wollte. Um seine Botschaft sicher zu übermitteln, ließ Histiaeus den Kopf des Boten rasieren, brannte die Nachricht auf seine Kopfhaut und wartete dann ab, bis das Haar nachgewachsen war. Offensichtlich haben wir es mit einer historischen Epoche zu tun, in der man es nicht so eilig hatte. Der Bote jedenfalls hatte dem Augenschein nach nichts Verdächtiges bei sich und konnte ungehindert reisen. Als er am Ziel ankam, rasierte er sich den Kopf und hielt ihn dem Empfänger der Botschaft hin. (nach oben)

Die Übermittlung geheimer Nachrichten, bei der verborgen wird, daß überhaupt eine Botschaft existiert, heißt Steganographie, abgeleitet von den griechischen Wörtern steganos, bedeckt, und graphein, schreiben. In den zwei Jahrtausenden seit Herodot wurden rund um den Globus mannigfaltige Spielarten der Steganographie eingesetzt. Die alten Chinesen etwa schrieben Botschaften auf feine Seide, rollten sie zu Bällchen und tauchten sie in Wachs. Diese Wachskügelchen schluckte dann der Bote. (nach oben)

Im 15. Jahrhundert beschrieb der italienische Wissenschaftler Giovanni Porta, wie man eine Nachricht in einem hartgekochten Ei verbergen kann. Man mische eine Unze Alaun in einen Becher Essig und schreibe mit dieser Tinte auf die Eischale. Die Lösung dringt durch die poröse Schale und hinterläßt eine Botschaft auf der Oberfläche des gehärteten Eiweißes, die nur gelesen werden kann, wenn die Schale entfernt wird. Zur Steganographie gehört auch der Gebrauch unsichtbarer Tinte. Schon im 1. Jahrhundert n. Chr. erläutert Plinius der Ältere, wie die »Milch« der Thithymallus-Pflanze als unsichtbare Tinte verwendet werden kann. Sie ist nach dem Trocknen durchsichtig, doch durch leichtes Erhitzen verfärbt sie sich braun. Viele organische Flüssigkeiten verhalten sich ähnlich, weil sie viel Kohlenstoff enthalten und daher leicht verrußen. Tatsächlich weiß man von einigen Spionen des 20. Jahrhunderts, daß sie, wenn ihnen die gewöhnliche unsichtbare Tinte ausgegangen war, ihren eigenen Urin verwendet haben. (nach oben)

Daß sich die Steganographie so lange gehalten hat, zeigt, daß sie immerhin ein gewisses Maß an Sicherheit bietet. Doch leidet sie unter einer entscheidenden Schwäche. Wenn der Bote durchsucht und die Nachricht entdeckt wird, liegt der Inhalt der geheimen Mitteilung sofort zutage. Wird die Botschaft abgefangen, ist alle Sicherheit dahin. Ein gewissenhafter Grenzposten wird routinemäßig alle Personen durchsuchen, alle Wachstäfelchen abschaben, leere Blätter erwärmen, gekochte Eier schälen, Köpfe scheren und so weiter, und bisweilen wird er eine geheime Botschaft entdecken. (nach oben)

Daher entstand zugleich mit der Steganographie auch die Kryptographie, abgeleitet vom griechischen kryptos, verborgen. Nicht die Existenz einer Botschaft zu verschleiern ist Ziel der Kryptographie, sondern ihren Sinn zu verbergen, und dies mittels eines Verfahrens der Verschlüsselung. Um eine Nachricht unverständlich zu machen, muß sie nach einem bestimmten Verfahren »verwürfelt« werden, das zuvor zwischen dem Sender und dem Empfänger abgesprochen wurde. Dann kann der Empfänger dieses Verfahren umgekehrt anwenden und die Botschaft lesbar machen. Der Vorteil einer kryptographisch verschlüsselten Botschaft ist, daß der Gegner, der sie abfängt, nichts damit anfangen kann. Ohne Kenntnis des Verschlüsselungsverfahrens wird es ihm schwerfallen oder gar unmöglich sein, aus dem Geheimtext die ursprüngliche Nachricht herauszulesen.

Kryptographie und Steganographie sind zwar unabhängige Disziplinen, doch ist es möglich, eine Nachricht sowohl zu verschlüsseln als auch zu verbergen, um ein Höchstmaß an Sicherheit zu gewinnen. Im Zweiten Weltkrieg etwa wurde häufig der Mikropunkt eingesetzt, eine Spielart der Steganographie. Deutsche Spione in Südamerika verkleinerten eine Textseite fotografisch auf einen Punkt mit kaum einem Millimeter Durchmesser und verwendeten dann diesen Mikropunkt als Punkt auf einem scheinbar harmlosen Brief. Das FBI machte 1941 den ersten Mikropunkt ausfindig, nachdem die Amerikaner einen anonymen Tip erhalten hatten, sie sollten Briefe auf kaum wahrnehmbare schimmernde Stellen absuchen, die von glattem Filmpapier herrührten. Danach konnten die Amerikaner den Inhalt der meisten Mikropunkte lesen, außer wenn die deutschen Spione so vorsichtig waren, ihre Nachricht zu verschlüsseln, bevor sie sie auf einen Mikropunkt verkleinerten. Wenn sie auf diese Weise Kryptographie und Steganographie verknüpften, mochten die Amerikaner die Botschaft immer noch abfangen, doch sie gewannen keine neuen Informationen über die Spionagetätigkeit der Deutschen. Von den beiden Säulen der geheimen Kommunikation ist die Kryptographie die mächtigere, weil sie verhindern kann, daß Informationen in gegnerische Hände geraten. (nach oben)

In der Kryptographie selbst gebraucht

man hauptsächlich zwei Verfahren, die Transposition und die Substitution.

Bei der Transposition werden die Buchstaben einer Botschaft einfach anders

angeordnet, was nichts anderes ergibt als ein Anagramm. Bei sehr kurzen Mitteilungen,

etwa einem einzigen Wort, ist dieses Verfahren relativ unsicher, weil es nur

eine begrenzte Zahl von Möglichkeiten gibt, einige wenige Buchstaben umzustellen.

Ein Wort mit drei Buchstaben etwa kann nur auf sechs verschiedene Weisen umgestellt

werden, zum Beispiel nur, nru, rnu, run, urn, unr. Steigert man jedoch die Zahl

der Buchstaben allmählich, explodiert gleichsam die Zahl der möglichen

neuen Anordnungen, und es wird fast unmöglich, die ursprüngliche Botschaft

wiederherzustellen, wenn man das Umstellungsverfahren nicht genau kennt. Betrachten

wir zum Beispiel diesen Satz. Er enthält nur 34 Buchstaben, und doch gibt

es mehr als

14 830 000 000 000 000 000 000 000 000 000 verschiedene Anordnungsmöglichkeiten.

Könnte ein Mensch eine Anordnung pro Sekunde prüfen, und arbeiteten

alle Menschen der Erde Tag und Nacht, dann würde immer noch die fünfhundertfache

Lebensspanne des Universums nötig sein, um alle Möglichkeiten durchzuprüfen.

Eine Zufallstransposition von Buchstaben scheint ein sehr hohes Maß an Sicherheit zu bieten, weil es für einen gegnerischen Abhörer praktisch unmöglich wäre, selbst einen kurzen Satz wiederherzustellen. Doch die Sache hat einen Haken. Die Transposition erzeugt im Grunde ein unglaublich schwieriges Anagramm, und wenn die Buchstaben einfach ohne Sinn und Verstand nach Zufallsprinzip durcheinandergewürfelt werden, dann kann der eigentliche Empfänger ebensowenig wie der gegnerische Abhörer die Nachricht entschlüsseln. Damit eine Transposition brauchbar ist, müssen die Buchstaben nach einem handhabbaren System umgestellt werden, über das sich Sender und Empfänger zuvor geeinigt haben.

Schulkinder zum Beispiel schicken sich manchmal Botschaften mittels der »Gartenzaun«Transposition. Dabei werden die Buchstaben des Texts abwechselnd auf zwei Zellen geschrieben. Um die endgültige Geheimbotschaft herzustellen, wird die Reihe der Buchstaben auf der unteren Zelle an die Buchstabenreihe der oberen Zelle angehängt. Zum Beispiel:

Der Empfänger kann die Nachricht entschlüsseln, indem er dieses Verfahren einfach umkehrt. Es gibt verschiedene andere Formen einer geregelten Transposition, darunter die dreizeilige GartenzaunVerschlüsselung, bei der drei Zellen untereinander geschrieben und dann aneinandergehängt werden. Man kann auch jedes Buchstabenpaar vertauschen, so daß der erste und der zweite Buchstabe die Plätze wechseln, der dritte und der vierte und so weiter. (nach oben)

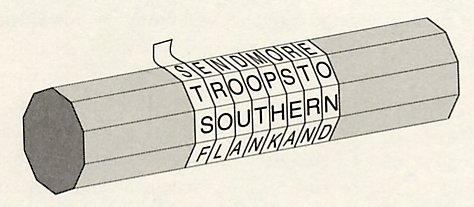

Eine andere Form der Transposition ist das erste militärische Kryptographie-Verfahren, die Skytale, wie sie schon im 5. Jahrhundert die Spartaner gebrauchten. Die Skytale ist ein Holzstab, um den ein Streifen Leder oder Pergament gewickelt wird (Abbildung). Der Sender schreibt die Nachricht der Länge des Stabes nach auf den Streifen und wickelt ihn dann ab. Danach scheint er nur eine sinnlose Aufreihung von Buchstaben zu enthalten. Der Nachrichtentext wurde also durcheinandergewirbelt. Der Bote übernahm den Streifen und gab der Sache vielleicht noch einen kleinen steganographischen Dreh, indem er ihn

Abbildung : Wenn der Lederstreifen von der Skytale (Holzstab) des Absendersgelöst wird, scheint er mit einer willkürlichen Reihe von Buchstaben bedruckt; S, T, S, F... Nur wenn der Streifen um eine andere Skytale mit dem richtigen Durchmesser gewickelt wird, taucht die Nachricht wieder auf: SEND MORE TROOPS TO SOUTHERN FLANK AND (schickt Verstärkung zur Südflanke).

als Gürtel mit nach innen gekehrten Buchstaben benutzte. Um die Nachricht wiederherzustellen, wickelte der Empfänger den Lederstreifen einfach um eine Skytale mit demselben Durchmesser, den der Sender benutzt hatte. Im Jahre 404 v. Chr. traf Lysander von Sparta auf einen blutig geschundenen Boten, einen von nur fünfen, die den kräftezehrenden Marsch von Persien überlebt hatten. Der Bote überreichte Lysander seinen Gürtel, der ihn um seine Skytale wickelte und sogleich erfuhr, daß Pharnabasus von Persien einen Angriff gegen ihn plante. Dank der Skytale konnte sich Lysander auf den Angriff vorbereiten und wehrte ihn ab. (nach oben)

Die Alternative zur Transposition ist die Substitution. Eine der frühesten Beschreibungen der Verschlüsselung durch Substitution erschien im Kamasutra, einem Text, den der brahmanische Gelehrte WätsAana im 4. Jahrhundert n. Chr. schrieb, allerdings unter Rückgriff auf Handschriften, die auf das 4. Jahrhundert v. Chr. zurückgingen. Das Kamasutra empfiehlt, daß Frauen 64 Künste studieren sollen, darunter Kochen, Bekleidung, Massage und die Zubereitung von Parfümen. Die Liste enthält auch etwas weniger bekannte Künste, darunter Beschwörung, Schach, Buchbinderei und Teppichweberei. Die Nummer 45 auf der Liste ist Mlecchita-vikalpa, die Kunst der Geheimschrift, den Frauen anheimgelegt, um ihre Affären geheimzuhalten. Ein Vorschlag lautet, die Buchstaben des Alphabets nach dem Zufallsprinzip zu paaren und dann jeden Buchstaben in der Nachricht durch sein Gegenüber zu ersetzen. Wenden wir dieses Verfahren auf das deutsche Alphabet an, könnten wir die Buchstaben wie folgt paaren:

Dann würde der Sender statt »Treffen um Mitternacht« »zluwwus ec cgzzulsvmbz« schreiben. Dieser Geheimtext entstand mittels Substitution, denn jeder Buchstabe im Klartext wird durch einen anderen Buchstaben ersetzt, ein Verfahren, das gleichsam spiegelverkehrt zur Transposition ist. Bei dieser bleibt sich jeder Buchstabe gleich, doch er wechselt seinen Platz, während bei der Substitution jeder Buchstabe seine Gestalt wechselt, doch seinen Platz behält.

Diese Form der Verschlüsselung für militärische Zwecke beschreibt erstmals Julius Caesar im Gallischen Krieg. Er verfaßt eine Nachricht an den mit seinen Leuten belagerten Quintus Cicero, der kurz davor ist, sich zu ergeben. Caesar ersetzt die Buchstaben des römischen Alphabets durch griechische und macht damit die Botschaft für den Gegner unlesbar. Er schildert die dramatische Überbringung-. »Wenn (der gallische Bote) nicht persönlich herankommen könne, solle er, wie ich ihm riet, einen Wurfspieß mit dem am Wurfriemen befestigten Brief in das befestigte Lager schleudern ... Aus Furcht vor der Gefahr schleuderte der Gallier auftragsgemäß den Wurfspieß hinein. Dieser blieb durch Zufall in einem Turme stecken, wurde zwei Tage lang von niemandem bemerkt. Erst am dritten Tag sah ein Soldat den Brief, nahm ihn ab und brachte ihn zu Cicero. Er las die Mitteilung, gab sie dann den Soldaten bekannt und löste größte Freude im Lager aus.«

Caesar benutzte so häufig Geheimschriften, daß Valerius Probus eine ganze Abhandlung darüber schrieb, die leider nicht erhalten geblieben ist. Allerdings verdanken wir dem im zweiten Jahrhundert verfaßten Caesarenleben des Sueton die genaue Beschreibung der von Caesar eingesetzten Substitutions-Chiffre. Der Kaiser ersetzte einfach jeden Buchstaben der Nachricht durch den Buchstaben, der drei Stellen weiter im Alphabet folgt. Kryptographen sprechen häufig vom Klartextalphabet, mit dem die ursprüngliche Nachricht geschrieben ist, und dem Geheimtextalphabet, der Buchstabenfolge, die an die Stelle der Klarbuchstaben tritt. Wenn das Klartextalphabet über das Geheimtextalphabet gelegt wird, wie in Abbildung 3 (s. u.), wird deutlich, daß das Geheimtextalphabet um drei Stellen verschoben ist. Von daher wird diese Form der Substitution oft als Caesar-Verschiebung oder einfach als Caesar bezeichnet. Geheimschrift oder Chiffre nennen wir das Ergebnis einer Substitution, bei der jeder Buchstabe durch einen anderen Buchstaben oder ein Symbol ersetzt wird. (nach oben)

Textauszüge aus: Geheime Botschaften - Die Kunst der Verschlüsselung von der Antike bis in die Zeiten des Internet, Simon Singh, Verlag Hanser, www.hanser.de